Azure 301 스터디를 완료 했다.

Azure는 정말 오랜기간이 걸렸다. 3월부터 시작해서 어제까지 붙잡고 있었다. 물론 Azure만 공부한건 아니지만 Azure는 힘겨운 공부였다.

az-301은 이제 9월 30일에 종료되는 시험이라 아주 영 다른 시험을 볼만한 자신이 없었다. 게다가 az-300 을 마친 상태라 같은 유형의 시험을 보고싶은 생각이 컷다.

그래서 6월부터 준비해서 7월 11일 시험을 봤다.

시험에 대해서 이야기하자면...

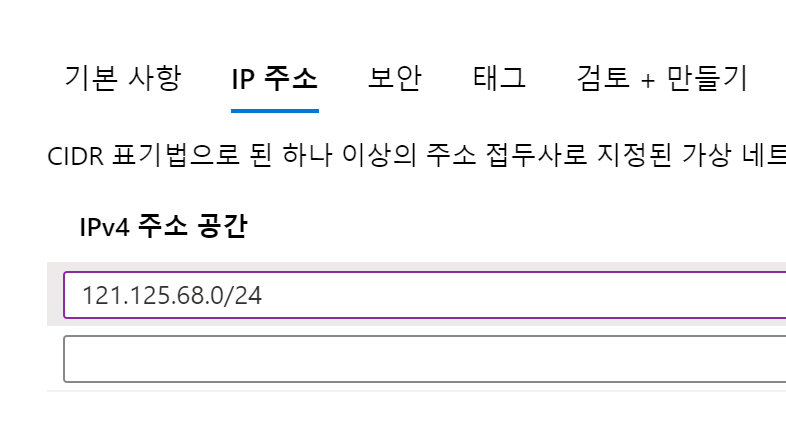

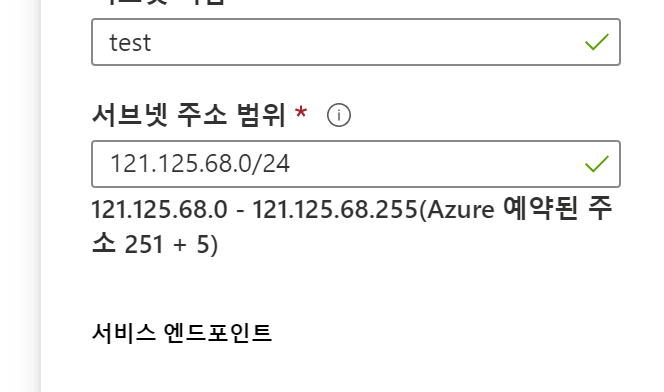

az-300은 overview를 다루는 것이 컷다. 다루는 범위가 넓었고 많은 서비스를 썼다. 그런데 az-301은 그렇지 않았다. ad forest 끼리의 신뢰라던가 connect 라던가 하이브리드 구성을 물어보는 문제들이 있었다.

https://docs.microsoft.com/ko-kr/microsoft-365/enterprise/contoso-case-study?view=o365-worldwide

https://docs.microsoft.com/ko-kr/azure/active-directory/b2b/allow-deny-list

case 를 참고하자.

제일 중요하다 생각했던 개념은

forest-tree, tenant 구분하는 내용이다. 이부분은 오픈 IT인프라 정보공유 오픈카톡의 불나방님께서 도움을 주셨다. 불나방님 감사합니다!! - 질문할때 도움주신 자니님도 감사합니다.

링크를 참조하자.

또 storage account 의 class 에대한 내용을 주로 봤다. 어떤상황에서 어떤 storage 와 class 를 쓸 수 있는지 정확하게 알아야한다. 그 이외에는 뭐.. 골자는 az-300과 비슷한 내용이 주를 이루었지만 같은 기능을 여러가지로 다시 만든것들이 은근 있어서 굉장히 어려웠다.

az 301이 시험이 진짜 너무없어서 대전까지 다녀왔다.

10일 금요일 저녁 대전으로 향했다. KTX를 타고 내려가서 근처의 모텔에서 숙박하고 밤새 공부하려 했으나, 실-패 자고 일어나서 열심히 봤다.

시험중의 특이사항은..ㅋㅋㅋㅋㅋㅋㅋㅋ하

시험시작했는데 모니터 한가운데 해상도 맞지않음이라는 표시가 사라지지 않았다..ㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋ

??????????

그래서 대전은 좀 프리하더라.. 감독관이 모니터 교체를 도움주기 어려운 상황이라 동의를 구하고 옆자리 모니터를 가져다가 직접교체 후 시험을 진행했다.

중지하고 다른자리에서 진행하라는 권유도 받았는데 Azure에서는 뒤로가기가 안되는 문제들이 존재하는데 그게 1번부터 9번문제 까지였다. 그래서 문제가 생길까봐 걱정되서 그냥 모니터 교체후 진행했는데 교체 한 모니터는 3분마다 모니터 옵션이 떴다....

그런 고통에 가득한 시험을 진행해서..

시험을 합격했다. 점수는 746점이다.

300/301을 합격해야 certification 을 발급해주는데 하나만 합격해선 exam 이다.

그래서 나는 두가지 시험을 모두 합격했으므로 Azure SA Expert 를 취득했다.

Azure SA의 시험을 마무리하면서 목표했던 1차과제가 완료 되었다.

이 다음 글은 3개의 퍼블릭 클라우드 SA certi를취득하면서 느낀점과 변화를 써보려고한다.

읽어주셔서 감사합니다.

좋은하루되세요!

같이공부해주신 스터디원분들께 감사를 드립니다.

수현님, 재호님, 민형님, 수진님 최근에 합류한 한섭이까지.

너무 감사합니다~!